12306信息泄露 官方回应:第三方渠道是元凶

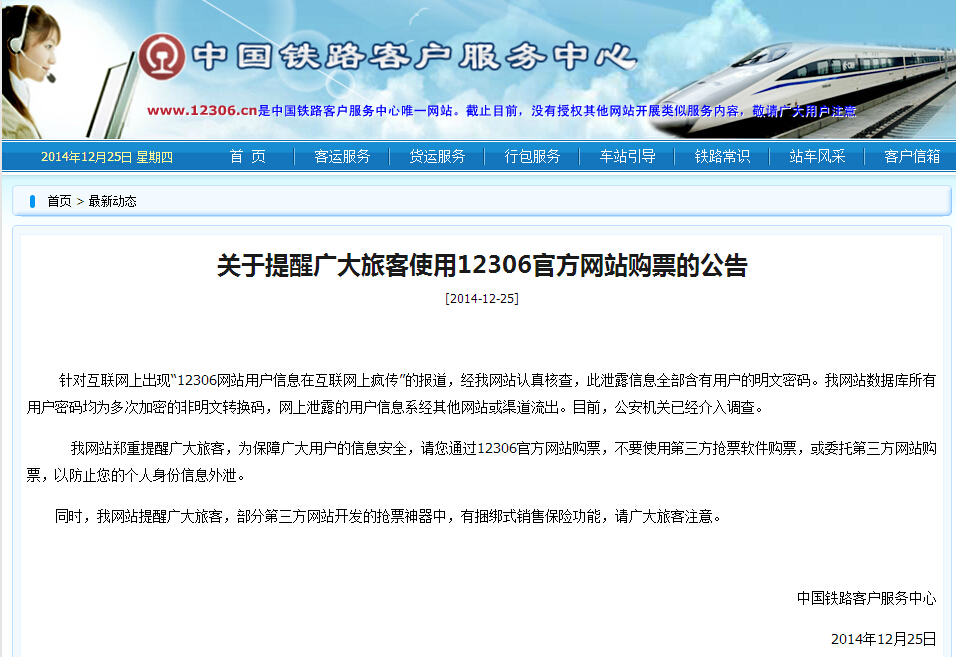

据12306官方网站消息,针对互联网上出现“12306网站用户信息在互联网上疯传”的报道,经12306官方网站认真核查,此泄露信息全部含有用户的明文密码。12306官方网站数据库所有用户密码均为多次加密的非明文转换码,网上泄露的用户信息系经其他网站或渠道流出。目前,公安机关已经介入调查。

12306官方网站郑重提醒广大旅客,为保障广大用户的信息安全,请您通过12306官方网站购票,不要使用第三方抢票软件购票,或委托第三方网站购票,以防止您的个人身份信息外泄。

同时,12306官方网站提醒广大旅客,部分第三方网站开发的抢票神器中,有捆绑式销售保险功能,请广大旅客注意。

新浪科技连线专家解读:

安全专家分析认为,12306数据泄露将有可能衍生以下风险:1.邮箱被撞库(黑客拿12306泄露的用户名密码去尝试登录邮箱),更多个人信息因 此被盗; 2.因手机号身份证号行程被泄露,骗子可能以退票为借口行骗;3.因12306的数据实际包含亲友信息,可能导致事件的影响面极大;4.受害者遭遇恶作 剧,预订的火车票被恶意退票。

建议:

1.立刻修改12306登录密码。

2.尽快修改登录12306时使用的邮箱密码,邮箱服务和12306网站服务一定不要使用相同的登录密码。

3.由于12306数据泄露的数据还包含手机号、身份证号,除了自己的信息之外,还会泄露亲友的身份信息。

4、切勿使用离线抢票功能。因为离线抢票就是第三方服务托管服务,必须明文存密码,且没法加密。所以一旦泄露就是明文。

明文密码即未加密的原始密码,拿到这个密码就能登录别人的12306后台,实现所有功能。如用户设置的12306网站密码为123456,那么黑客拿到的数据库里,就会完整的显示出该用户的姓名和身份证号码,黑客便可以操纵该用户的12306账号进行买票、退票等操作。

发送好友:http://www.sixwl.com/hot/166951.html

更多信息请浏览:第六代财富网 www.sixwl.com

上一篇:12岁女生上学途中失联 24天杳无踪迹疑被人毒害

下一篇:没有了

·习近平批准颁发建设新型司令机关意见2014.12.26

·12306信息泄露 官方回应:第三方渠道是元凶2014.12.26

·核心平台十大绝技之六:钻石波段完美上涨 盈利有望持续2014.12.25

·小盘精灵,涨涨涨(2014.12.25)第二期2014.12.25

·短线接力赛,谁会涨停板(2014.12.25)第二期2014.12.25

·短线接力赛,谁会涨停板(2014.12.25)第一期2014.12.25

中国女人的八大性暗示

中国女人的八大性暗示 英国63岁老妓女 一天接待6男子

英国63岁老妓女 一天接待6男子 各种逆天行为

各种逆天行为 风情女神与SLS鸥翼王子

风情女神与SLS鸥翼王子 浙江安吉县一军用

浙江安吉县一军用 领导闭门参观中华

领导闭门参观中华 郑州一女子装扮“

郑州一女子装扮“ 模特王瑞儿澄清“

模特王瑞儿澄清“